Une plate-forme de crypto-monnaie a récemment été la cible de l’une des plus grandes attaques par déni de service distribuées après que des acteurs de la menace l’ont bombardée de 15,3 millions de requêtes, a déclaré le réseau de diffusion de contenu Cloudflare.

Les attaques DDoS peuvent être mesurées de plusieurs manières, notamment par le volume de données, le nombre de paquets ou le nombre de requêtes envoyées chaque seconde. Les records actuels sont de 3,4 térabits par seconde pour les DDoS volumétriques – qui tentent de consommer toute la bande passante disponible pour la cible – et 809 millions de paquets par seconde et 17,2 millions de requêtes par seconde. Les deux derniers enregistrements mesurent la puissance des attaques de la couche application, qui tentent d’épuiser les ressources informatiques de l’infrastructure d’une cible.

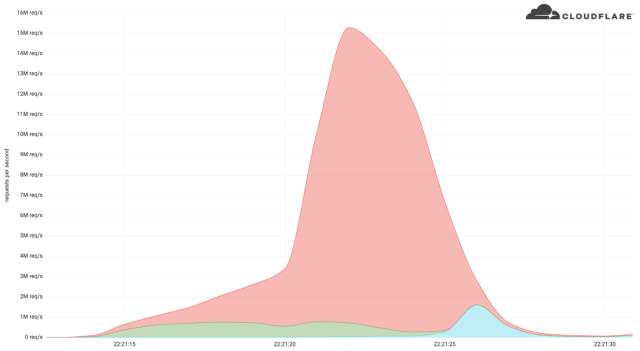

La récente atténuation DDoS de Cloudflare a culminé à 15,3 millions de requêtes par seconde. Bien qu’il soit encore plus petit que l’enregistrement, sa puissance était plus considérable car l’attaque a été livrée via des requêtes HTTPS plutôt que des requêtes HTTP utilisées dans l’enregistrement. Étant donné que les requêtes HTTPS sont beaucoup plus gourmandes en calcul que les requêtes HTTP, la dernière attaque avait le potentiel de mettre beaucoup plus de pression sur la cible.

Nuageux

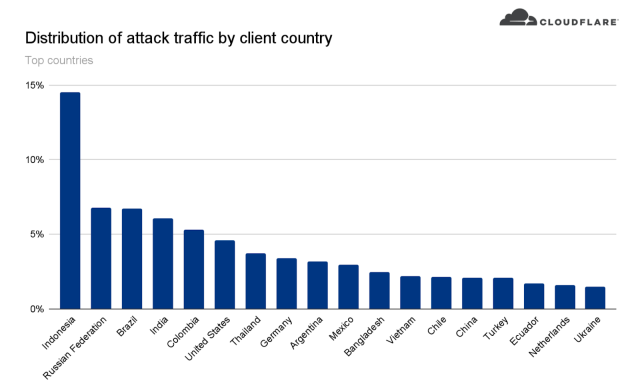

Les ressources nécessaires pour fournir le flot de requêtes HTTPS étaient également plus importantes, ce qui indique que les DDoSers deviennent de plus en plus puissants. Cloudflare a déclaré que le botnet responsable, comprenant environ 6 000 bots, a livré des charges utiles pouvant atteindre 10 millions de requêtes par seconde. L’attaque provenait de 112 pays, avec environ 15% de la puissance de feu de l’Indonésie, suivie de la Russie, du Brésil, de l’Inde, de la Colombie et des États-Unis.

Publicité

“Dans ces pays, l’attaque provenait de plus de 1 300 réseaux différents”, ont écrit les chercheurs de Cloudflare Omer Yoachimik et Julien Desgats. Ils ont déclaré que l’afflux de trafic provenait principalement des centres de données, alors que les DDoS se déplaçaient des FAI de réseau résidentiel vers les FAI de cloud computing. Les principaux réseaux de centres de données comprenaient le fournisseur allemand Hetzner Online GmbH (numéro de système autonome 24940), Azteca Comunicaciones Colombia (ASN 262186) et OVH en France (ASN 16276). D’autres sources comprenaient des routeurs domestiques et de petites entreprises.

“Dans ce cas, l’attaquant utilisait des serveurs compromis sur des fournisseurs d’hébergement cloud, dont certains semblent exécuter des applications basées sur Java. Ceci est remarquable en raison de la découverte récente d’une vulnérabilité (CVE-2022-21449) qui peut être utilisée pour le contournement de l’authentification dans une large gamme d’applications basées sur Java », a écrit Patrick Donahue, vice-président des produits Cloudflare, dans un e-mail. “Nous avons également vu un nombre important de routeurs MikroTik utilisés dans l’attaque, exploitant probablement la même vulnérabilité que le botnet Meris.”

Nuageux

L’attaque a duré environ 15 secondes. Cloudflare l’a atténué en utilisant des systèmes dans son réseau de centres de données qui détectent automatiquement les pics de trafic et filtrent rapidement les sources. Cloudflare n’a pas identifié la cible, sauf qu’il exploitait une rampe de lancement crypto, une plate-forme utilisée pour aider à financer des projets de financement décentralisés.

Les chiffres soulignent la course aux armements entre attaquants et défenseurs alors que chacun tente de surpasser l’autre. Il ne sera pas surprenant qu’un nouveau record soit établi dans les mois à venir.