Getty Images

Au moins deux entreprises sensibles à la sécurité – Twilio et Cloudflare – ont été ciblées dans une attaque de phishing par un acteur de menace avancé qui était en possession des numéros de téléphone personnels non seulement des employés, mais également des membres de la famille des employés.

Dans le cas de Twilio, un fournisseur de services d’authentification et de communication à deux facteurs basé à San Francisco, les pirates inconnus ont réussi à hameçonner les informations d’identification d’un nombre non divulgué d’employés et, à partir de là, ont obtenu un accès non autorisé aux systèmes internes de l’entreprise, le a déclaré la société. L’auteur de la menace a ensuite utilisé cet accès aux données dans un nombre non divulgué de comptes clients.

Deux jours après la divulgation de Twilio, le réseau de diffusion de contenu Cloudflare, également basé à San Francisco, a révélé qu’il avait également été ciblé de la même manière. Cloudflare a déclaré que trois de ses employés étaient tombés dans le piège de l’escroquerie par hameçonnage, mais que l’utilisation par l’entreprise de clés MFA matérielles empêchait les intrus potentiels d’accéder à son réseau interne.

Bien organisé, sophistiqué, méthodique

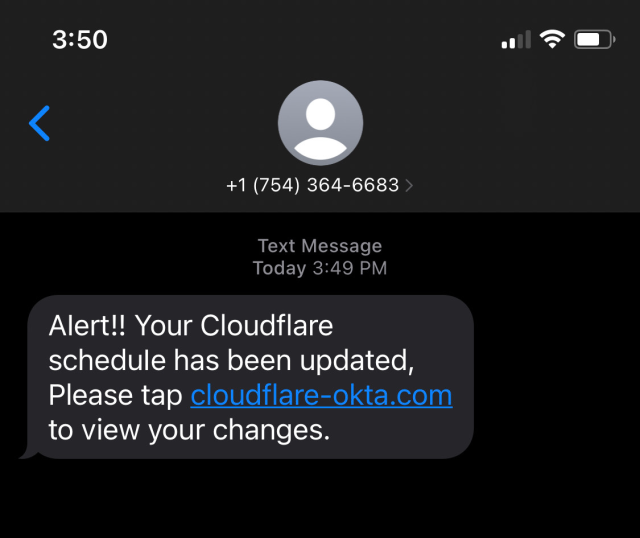

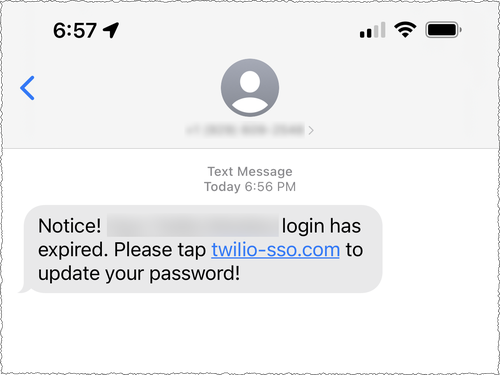

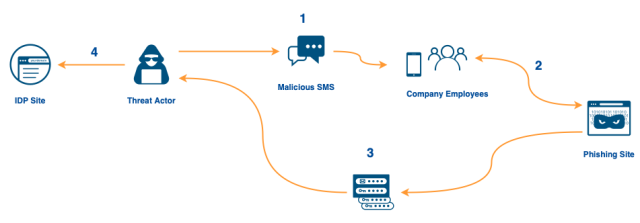

Dans les deux cas, les agresseurs ont obtenu d’une manière ou d’une autre les numéros de téléphone personnels et professionnels des deux employés et, dans certains cas, des membres de leur famille. Les attaquants ont ensuite envoyé des SMS déguisés pour apparaître comme des communications officielles de l’entreprise. Les messages faisaient de fausses déclarations, comme une modification de l’horaire d’un employé ou le changement du mot de passe qu’il utilisait pour se connecter à son compte professionnel. Une fois qu’un employé a saisi ses informations d’identification sur le faux site, celui-ci a lancé le téléchargement d’une charge utile de phishing qui, une fois cliqué, a installé le logiciel de bureau à distance d’AnyDesk.

Nuageux

Twilio

L’acteur menaçant a mené son attaque avec une précision presque chirurgicale. Lors des attaques sur Cloudflare, au moins 76 employés ont reçu un message dans la première minute. Les messages provenaient de divers numéros de téléphone appartenant à T-Mobile. Le domaine utilisé dans l’attaque avait été enregistré seulement 40 minutes auparavant, contrecarrant la protection de domaine utilisée par Cloudflare pour dénicher les sites imposteurs.

Publicité

“Sur la base de ces facteurs, nous avons des raisons de croire que les acteurs de la menace sont bien organisés, sophistiqués et méthodiques dans leurs actions”, a écrit Twilio. “Nous n’avons pas encore identifié les acteurs de la menace spécifiques à l’œuvre ici, mais nous avons assuré la liaison avec les forces de l’ordre dans nos efforts. Les attaques d’ingénierie sociale sont, de par leur nature même, complexes, avancées et conçues pour défier même les défenses les plus avancées.”

Matthew Prince, Daniel Stinson-Diess, Sourov Zaman (respectivement PDG, ingénieur principal en sécurité et responsable de la réponse aux incidents) de Cloudflare ont eu un point de vue similaire.

“Il s’agissait d’une attaque sophistiquée ciblant les employés et les systèmes de telle manière que nous pensons que la plupart des organisations seraient susceptibles d’être piratées”, ont-ils écrit. “Étant donné que l’attaquant cible plusieurs organisations, nous voulions partager ici un aperçu de ce que nous avons vu exactement afin d’aider d’autres entreprises à reconnaître et à atténuer cette attaque.”

Twilio et Cloudflare ont déclaré ne pas savoir comment les hameçonneurs ont obtenu les numéros d’employés.

Il est impressionnant que malgré le fait que trois de ses employés soient tombés dans l’escroquerie, Cloudflare a empêché ses systèmes d’être piratés. L’utilisation par l’entreprise de clés de sécurité matérielles conformes à la norme FIDO2 pour MFA était une raison essentielle. Si l’entreprise s’était appuyée sur des mots de passe à usage unique provenant de messages texte envoyés ou même générés par une application d’authentification, cela aurait probablement été une autre histoire.

Les responsables de Cloudflare ont expliqué :

Lorsque la page de phishing était complétée par une victime, les informations d’identification étaient immédiatement relayées à l’attaquant via le service de messagerie Telegram. Ce relais en temps réel était important car la page de phishing demandait également un code TOTP (Time-based One Time Password).

Vraisemblablement, l’attaquant recevrait les informations d’identification en temps réel, les saisirait sur la page de connexion réelle de l’entreprise victime et, pour de nombreuses organisations, générerait un code envoyé à l’employé par SMS ou affiché sur un générateur de mot de passe. L’employé entrerait alors le code TOTP sur le site de phishing, et celui-ci serait également relayé à l’attaquant. L’attaquant pourrait alors, avant que le code TOTP n’expire, l’utiliser pour accéder à la page de connexion réelle de l’entreprise, en éliminant la plupart des implémentations d’authentification à deux facteurs.

Nuageux

Nous avons confirmé que trois employés de Cloudflare sont tombés dans le piège du message de phishing et ont saisi leurs informations d’identification. Cependant, Cloudflare n’utilise pas de codes TOTP. Au lieu de cela, chaque employé de l’entreprise reçoit une clé de sécurité conforme FIDO2 d’un fournisseur comme YubiKey. Étant donné que les clés matérielles sont liées aux utilisateurs et implémentent la liaison d’origine, même une opération de phishing en temps réel sophistiquée comme celle-ci ne peut pas collecter les informations nécessaires pour se connecter à l’un de nos systèmes. Bien que l’attaquant ait tenté de se connecter à nos systèmes avec le nom d’utilisateur et le mot de passe compromis, il n’a pas pu dépasser l’exigence de clé matérielle.

Cloudflare a poursuivi en disant qu’il ne disciplinait pas les employés qui sont tombés dans l’escroquerie et a expliqué pourquoi.

Publicité

“Avoir une culture paranoïaque mais sans reproche est essentiel pour la sécurité”, ont écrit les responsables. “Les trois employés qui sont tombés dans le piège de l’escroquerie par hameçonnage n’ont pas été réprimandés. Nous sommes tous humains et nous commettons des erreurs. Il est extrêmement important que lorsque nous le faisons, nous les signalions et ne les dissimulions pas.”