En août dernier, des chercheurs universitaires ont découvert une nouvelle méthode puissante pour mettre les sites hors ligne : une flotte de serveurs mal configurés de plus de 100 000 serveurs capables d’amplifier les flots de données indésirables à des tailles autrefois impensables. Ces attaques, dans de nombreux cas, pourraient entraîner une boucle de routage infinie qui provoque un flux de trafic auto-entretenu. Désormais, le réseau de diffusion de contenu Akamai affirme que les attaquants exploitent les serveurs pour cibler des sites dans les secteurs de la banque, des voyages, des jeux, des médias et de l’hébergement Web.

Ces serveurs, connus sous le nom de boîtiers de médiation, sont déployés par des États-nations tels que la Chine pour censurer le contenu restreint et par de grandes organisations pour bloquer les sites diffusant de la pornographie, des jeux d’argent et des téléchargements piratés. Les serveurs ne respectent pas les spécifications du protocole de contrôle de transmission qui nécessitent une poignée de main à trois voies – comprenant un paquet SYN envoyé par le client, une réponse SYN + ACK du serveur, suivie d’un paquet ACK de confirmation du client – avant qu’une connexion soit établie .

Cette poignée de main empêche l’utilisation abusive de l’application basée sur TCP en tant qu’amplificateur, car la confirmation ACK doit provenir de la société de jeux ou d’une autre cible plutôt que d’un attaquant usurpant l’adresse IP de la cible. Mais étant donné la nécessité de gérer le routage asymétrique, dans lequel le boîtier de médiation peut surveiller les paquets livrés par le client mais pas la destination finale qui est censurée ou bloquée, de nombreux serveurs de ce type abandonnent l’exigence par conception.

Un arsenal caché

En août dernier, des chercheurs de l’Université du Maryland et de l’Université du Colorado à Boulder ont publié des recherches montrant qu’il existait des centaines de milliers de boîtiers de médiation qui avaient le potentiel de livrer certaines des attaques par déni de service distribué les plus paralysantes jamais vues.

Pendant des décennies, les gens ont utilisé les DDoS pour inonder les sites avec plus de trafic ou de demandes de calcul que les sites ne peuvent gérer, refusant les services aux utilisateurs légitimes. Les DDoS sont similaires à la vieille farce consistant à diriger plus d’appels vers la pizzeria que le salon n’a de lignes téléphoniques à gérer.

Publicité

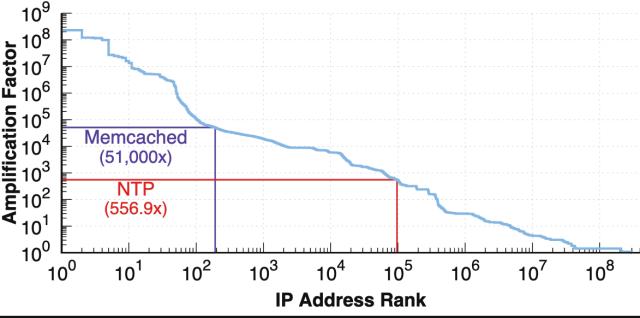

Pour maximiser les dégâts et conserver les ressources, les DDoSers augmentent souvent la puissance de feu de leurs attaques grâce à des vecteurs d’amplification. L’amplification fonctionne en usurpant l’adresse IP de la cible et en faisant rebondir une quantité relativement faible de données sur un serveur mal configuré utilisé pour résoudre les noms de domaine, synchroniser les horloges des ordinateurs ou accélérer la mise en cache de la base de données. Étant donné que la réponse que les serveurs envoient automatiquement est des dizaines, des centaines ou des milliers de fois plus grande que la demande, la réponse submerge la cible usurpée.

Les chercheurs ont déclaré qu’au moins 100 000 des boîtiers de médiation qu’ils ont identifiés dépassaient les facteurs d’amplification des serveurs DNS (environ 54x) et des serveurs Network Time Protocol (environ 556x). Les chercheurs ont déclaré avoir identifié des centaines de serveurs qui amplifiaient le trafic à un multiplicateur plus élevé que les serveurs mal configurés en utilisant memcached, un système de mise en cache de base de données pour accélérer les sites Web qui peuvent augmenter le volume de trafic de 51 000 fois.

Voici deux illustrations qui montrent comment fonctionnent les attaques :

Bock et al.

Jour de reconnaissance

Les chercheurs ont déclaré à l’époque qu’ils n’avaient aucune preuve d’attaques d’amplification DDoS par middlebox utilisées activement dans la nature, mais s’attendaient à ce que ce ne soit qu’une question de temps avant que cela ne se produise.

Mardi, les chercheurs d’Akamai ont annoncé que ce jour était arrivé. Au cours de la semaine dernière, les chercheurs d’Akamai ont déclaré avoir détecté plusieurs DDoS qui utilisaient des boîtiers de médiation précisément comme les chercheurs universitaires l’avaient prédit. Les attaques ont culminé à 11 Gbps et 1,5 million de paquets par seconde.

Bien que petites par rapport aux plus grands DDoS, les deux équipes de chercheurs s’attendent à ce que les attaques s’intensifient à mesure que les DDoSers commencent à optimiser leurs attaques et à identifier davantage de boîtiers de médiation qui peuvent être abusés (les chercheurs universitaires n’ont pas publié ces données pour éviter qu’elles ne soient abusées ).

Kevin Bock, le chercheur principal à l’origine du document de recherche d’août dernier, a déclaré que les DDoSers avaient de nombreuses incitations à reproduire les attaques théorisées par son équipe.

Publicité

“Malheureusement, nous n’avons pas été surpris”, m’a-t-il dit en apprenant les attaques actives. “Nous nous attendions à ce que ce ne soit qu’une question de temps avant que ces attaques soient menées dans la nature car elles sont faciles et très efficaces. Peut-être le pire de tout, les attaques sont nouvelles ; par conséquent, de nombreux opérateurs n’ont pas encore mis en place de défenses, ce qui le rend d’autant plus attrayant pour les attaquants.

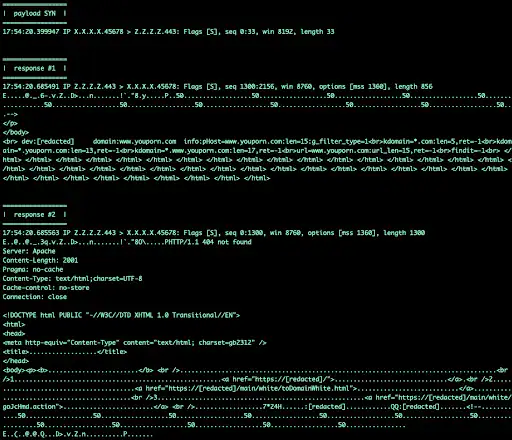

L’un des boîtiers de médiation a reçu un paquet SYN avec une charge utile de 33 octets et a répondu avec une réponse de 2 156 octets.

Akamaï

Cela s’est traduit par un facteur de 65x, mais l’amplification a le potentiel d’être beaucoup plus grande avec plus de travail.

Les chercheurs d’Akamai ont écrit :

Les attaques TCP volumétriques nécessitaient auparavant qu’un attaquant ait accès à un grand nombre de machines et à une grande bande passante, normalement une arène réservée aux machines très puissantes avec des connexions à large bande passante et des capacités d’usurpation de source ou des botnets. En effet, jusqu’à présent, il n’y avait pas d’attaque par amplification significative pour le protocole TCP ; une petite quantité d’amplification était possible, mais elle était considérée comme presque négligeable, ou à tout le moins inférieure à la moyenne et inefficace par rapport aux alternatives UDP.

Si vous vouliez marier une inondation SYN avec une attaque volumétrique, vous auriez besoin de transmettre un rapport de bande passante de 1: 1 à la victime, généralement sous la forme de paquets SYN rembourrés. Avec l’arrivée de l’amplification du boîtier de médiation, cette compréhension de longue date des attaques TCP n’est plus vraie. Désormais, un attaquant n’a besoin que de 1/75e (dans certains cas) de la quantité de bande passante d’un point de vue volumétrique, et en raison de bizarreries avec certaines implémentations de middlebox, les attaquants obtiennent gratuitement une inondation SYN, ACK ou PSH + ACK.