Agrandir / Drapeau de la Russie sur un ordinateur codes binaires tombant du haut et s’estompant.

Getty Images

Le 1er mars, les forces russes envahissant l’Ukraine ont détruit une tour de télévision à Kiev après que le Kremlin a déclaré son intention de détruire la “désinformation” dans le pays voisin. Cet acte public de destruction cinétique s’est accompagné d’une action beaucoup plus cachée mais non moins dommageable : cibler un radiodiffuseur ukrainien de premier plan avec un logiciel malveillant pour rendre ses ordinateurs inutilisables.

La double action est l’un des nombreux exemples de la “guerre hybride” que la Russie a menée contre l’Ukraine au cours de l’année écoulée, selon un rapport publié mercredi par Microsoft. Peu de temps avant le début de l’invasion, a indiqué la société, les pirates de six groupes alignés avec le Kremlin ont lancé pas moins de 237 opérations de concert avec les attaques physiques sur le champ de bataille. Près de 40 d’entre eux ciblant des centaines de systèmes ont utilisé des logiciels malveillants d’effacement, qui suppriment les fichiers essentiels stockés sur les disques durs afin que les machines ne puissent pas démarrer.

“Comme le détaille le rapport d’aujourd’hui, l’utilisation des cyberattaques par la Russie semble être fortement corrélée et parfois directement synchronisée avec ses opérations militaires cinétiques ciblant des services et des institutions cruciaux pour les civils”, a écrit Tom Burt, vice-président de Microsoft pour la sécurité des clients. Il a déclaré que les “cyberattaques russes implacables et destructrices” étaient particulièrement préoccupantes car nombre d’entre elles visaient des infrastructures critiques qui pourraient avoir des effets négatifs en cascade sur le pays.

Il n’est pas clair si le Kremlin coordonne les cyberopérations avec des attaques cinétiques ou si elles sont le résultat d’organismes indépendants poursuivant un objectif commun de perturber ou de dégrader l’armée et le gouvernement ukrainiens tout en sapant la confiance des citoyens dans ces institutions. Ce qui est indéniable, c’est que les deux composantes de cette guerre hybride se sont complétées.

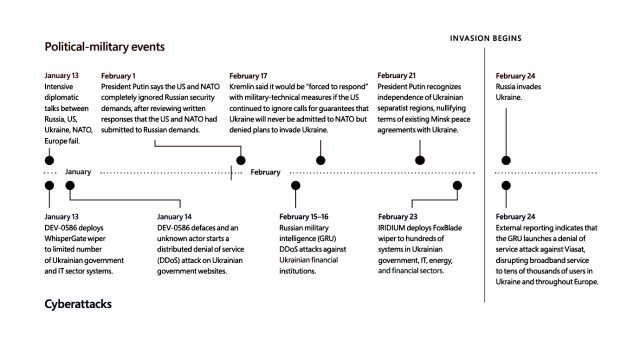

Voici des exemples de cyber-actions russes liées au développement politique ou diplomatique prises contre l’Ukraine avant le début de l’invasion :

- Le déploiement d’un logiciel malveillant d’effacement appelé WhisperGate sur un “nombre limité” de réseaux du gouvernement ukrainien et du secteur informatique le 3 janvier et la dégradation et le DDoSing de sites Web ukrainiens un jour plus tard. Ces actions sont intervenues alors que les pourparlers diplomatiques entre la Russie et les alliés ukrainiens ont échoué.

- Des attaques DDoS ont été menées contre des institutions financières ukrainiennes les 15 et 16 février. Le 17 février, le Kremlin a déclaré qu’il serait “forcé de répondre” par des mesures militaro-techniques si les États-Unis ne capitulaient pas devant les exigences du Kremlin.

- Le déploiement le 23 février d’un logiciel malveillant d’effacement par un autre groupe d’État russe sur des centaines de systèmes ukrainiens dans les secteurs du gouvernement, de l’informatique, de l’énergie et de la finance. Deux jours plus tôt, Poutine avait reconnu l’indépendance des séparatistes ukrainiens alignés sur la Russie.

Publicité

Microsoft

La Russie a intensifié sa cyber-offensive une fois l’invasion commencée. Les faits saillants comprennent :

-

- Les compromis des 14 et 17 février sur les infrastructures critiques des villes ukrainiennes d’Odessa et de Soumy. Ces actions semblaient avoir préparé le terrain pour le 24 février, lorsque les chars russes ont avancé dans Soumy.

- Le 2 mars, des pirates informatiques russes se sont infiltrés dans le réseau d’une compagnie nucléaire ukrainienne. Un jour plus tard, les forces russes ont occupé la plus grande centrale nucléaire d’Ukraine.

- Le 11 mars, une agence gouvernementale à Dnipro a été la cible d’un implant destructeur. Le même jour, les forces russes ont lancé des frappes contre les bâtiments gouvernementaux de Dnipro.

Le rapport de mercredi indique que dès mars 2021, des pirates informatiques alignés avec la Russie se sont préparés à un conflit avec son pays voisin en intensifiant les actions contre des organisations à l’intérieur ou alignées avec l’Ukraine.

Les actions n’ont pas cessé depuis. Burt a écrit:

Lorsque les troupes russes ont commencé à se déplacer vers la frontière avec l’Ukraine, nous avons vu des efforts pour obtenir un accès initial à des cibles qui pourraient fournir des renseignements sur les partenariats militaires et étrangers de l’Ukraine. À la mi-2021, les acteurs russes ciblaient les fournisseurs de la chaîne d’approvisionnement en Ukraine et à l’étranger pour garantir un accès supplémentaire non seulement aux systèmes en Ukraine, mais également aux États membres de l’OTAN. Au début de 2022, lorsque les efforts diplomatiques n’ont pas réussi à désamorcer les tensions croissantes autour du renforcement militaire de la Russie le long des frontières de l’Ukraine, les acteurs russes ont lancé des attaques destructrices de logiciels malveillants contre les organisations ukrainiennes avec une intensité croissante. Depuis le début de l’invasion russe de l’Ukraine, des cyberattaques russes ont été déployées pour soutenir les objectifs stratégiques et tactiques de l’armée. Il est probable que les attaques que nous avons observées ne représentent qu’une fraction des activités visant l’Ukraine.

Le rapport comprend une variété de mesures de sécurité que les cibles probables des cyberattaques russes peuvent prendre pour se protéger. Une mesure comprend l’activation d’une fonctionnalité appelée dossiers contrôlés. La fonctionnalité, qui n’est pas activée par défaut, est conçue pour protéger les données de dossiers spécifiques contre la destruction par des ransomwares, des essuie-glaces et d’autres types de logiciels malveillants destructeurs.