peterschreiber.media | Getty Images

Un groupe de piratage du gouvernement chinois a pris pied dans des environnements d’infrastructure critiques aux États-Unis et à Guam et vole des informations d’identification de réseau et des données sensibles tout en restant largement indétectables, ont déclaré mercredi Microsoft et les gouvernements des États-Unis et de quatre autres pays.

Le groupe, suivi par Microsoft sous le nom de Volt Typhoon, est actif depuis au moins deux ans et se concentre sur l’espionnage et la collecte d’informations pour la République populaire de Chine, a déclaré Microsoft. Pour rester furtifs, les pirates utilisent des outils déjà installés ou intégrés dans des appareils infectés qui sont contrôlés manuellement par les attaquants plutôt que d’être automatisés, une technique connue sous le nom de “vivre hors de la terre”. En plus d’être révélée par Microsoft, la campagne a également été documentée dans un avis publié conjointement par :

• Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA)

• Bureau fédéral américain d’enquête (FBI)

• Centre australien de cybersécurité (ACSC)

• Centre canadien pour la cybersécurité (CCCS)

• Centre national de cybersécurité de Nouvelle-Zélande (NCSC-NZ)

• Centre national de cybersécurité du Royaume-Uni (NCSC-UK)

Outre la technique de vivre hors de la terre, les pirates ont encore obscurci leur activité en utilisant des routeurs domestiques et de petites entreprises compromis comme infrastructure intermédiaire permettant aux communications avec des ordinateurs infectés d’émaner de FAI locaux dans la zone géographique. Dans l’avis de Microsoft, les chercheurs ont écrit :

Pour atteindre son objectif, l’acteur de la menace met fortement l’accent sur la furtivité dans cette campagne, s’appuyant presque exclusivement sur des techniques de vie hors de la terre et des activités pratiques au clavier. Ils émettent des commandes via la ligne de commande pour (1) collecter des données, y compris les informations d’identification des systèmes locaux et réseau, (2) placer les données dans un fichier d’archive pour les préparer à l’exfiltration, puis (3) utiliser les informations d’identification valides volées pour maintenir persistance. De plus, Volt Typhoon essaie de se fondre dans l’activité normale du réseau en acheminant le trafic via des équipements réseau compromis pour les petits bureaux et les bureaux à domicile (SOHO), y compris les routeurs, les pare-feu et le matériel VPN. Ils ont également été observés en train d’utiliser des versions personnalisées d’outils open source pour établir un canal de commande et de contrôle (C2) sur proxy afin de rester encore plus discrets.

Les chercheurs de Microsoft ont déclaré que la campagne est probablement conçue pour développer des capacités permettant de “perturber les infrastructures de communication critiques entre les États-Unis et la région asiatique lors de futures crises”. Guam est important pour l’armée américaine en raison de ses ports du Pacifique et de la base aérienne qu’elle fournit. Alors que les tensions sur Taïwan ont mijoté, l’importance stratégique de Guam est devenue un point focal.

Publicité

Le point d’entrée initial pour les compromis Volt Typhoon est via les appareils Fortinet FortiGuard connectés à Internet, qui se sont révélés ces dernières années être une tête de pont majeure pour infecter les réseaux. En exploitant les vulnérabilités des appareils FortiGuard que les administrateurs ont négligé de corriger, les pirates extraient les informations d’identification vers l’Active Directory d’un réseau, qui stocke les noms d’utilisateur, les hachages de mot de passe et d’autres informations sensibles pour tous les autres comptes. Les pirates utilisent ensuite ces données pour infecter d’autres appareils sur le réseau.

“Volt Typhoon transmet tout son trafic réseau à ses cibles via des périphériques réseau SOHO compromis (y compris des routeurs)”, ont écrit les chercheurs de Microsoft. “Microsoft a confirmé que de nombreux appareils, dont ceux fabriqués par ASUS, Cisco, D-Link, NETGEAR et Zyxel, permettent au propriétaire d’exposer des interfaces de gestion HTTP ou SSH à Internet.”

Le reste de l’avis décrit principalement les indicateurs de compromission que les administrateurs peuvent utiliser pour déterminer si leurs réseaux ont été infectés.

Les chercheurs de Microsoft ont écrit :

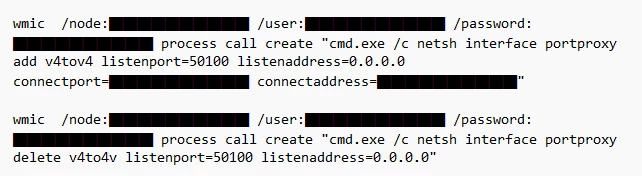

Dans la plupart des cas, Volt Typhoon accède aux systèmes compromis en se connectant avec des informations d’identification valides, de la même manière que les utilisateurs autorisés. Cependant, dans un petit nombre de cas, Microsoft a observé des opérateurs de Volt Typhoon créant des proxys sur des systèmes compromis pour faciliter l’accès. Ils accomplissent cela avec la commande intégrée netsh portproxy.

Volt Typhoon commande la création et la suppression ultérieure d’un proxy de port sur un système compromis.

Dans de rares cas, ils utilisent également des versions personnalisées des outils open source Impacket et Fast Reverse Proxy (FRP) pour établir un canal C2 sur proxy.

Les organisations compromises observeront l’accès C2 sous la forme de connexions réussies à partir d’adresses IP inhabituelles. Le même compte d’utilisateur utilisé pour ces connexions peut être lié à une activité de ligne de commande conduisant à un accès supplémentaire aux informations d’identification. Microsoft continuera de surveiller Volt Typhoon et de suivre les modifications de son activité et de son outillage.

Parmi les industries touchées figurent les communications, la fabrication, les services publics, les transports, la construction, la marine, le gouvernement, les technologies de l’information et l’éducation. Les avis fournissent des conseils pour désinfecter les réseaux qui ont été compromis.