Getty Images

Des millions de sites WordPress ont reçu une mise à jour forcée au cours de la dernière journée pour corriger une vulnérabilité critique dans un plugin appelé UpdraftPlus.

Le correctif obligatoire est venu à la demande des développeurs UpdraftPlus en raison de la gravité de la vulnérabilité, qui permet aux abonnés, clients et autres non fiables de télécharger la base de données privée du site tant qu’ils ont un compte sur le site vulnérable. Les bases de données incluent fréquemment des informations sensibles sur les clients ou les paramètres de sécurité du site, laissant des millions de sites vulnérables à de graves violations de données qui renversent des mots de passe, des noms d’utilisateur, des adresses IP, etc.

Mauvais résultats, faciles à exploiter

UpdraftPlus simplifie le processus de sauvegarde et de restauration des bases de données de sites Web et est le plug-in de sauvegarde planifiée le plus largement utilisé sur Internet pour le système de gestion de contenu WordPress. Il rationalise la sauvegarde des données vers Dropbox, Google Drive, Amazon S3 et d’autres services cloud. Ses développeurs disent qu’il permet également aux utilisateurs de planifier des sauvegardes régulières et qu’il est plus rapide et utilise moins de ressources serveur que les plugins WordPress concurrents.

“Ce bogue est assez facile à exploiter, avec de très mauvais résultats s’il est exploité”, a déclaré Marc Montpas, le chercheur en sécurité qui a découvert la vulnérabilité et l’a signalé en privé aux développeurs du plugin. « Cela a permis aux utilisateurs à faibles privilèges de télécharger les sauvegardes d’un site, qui incluent les sauvegardes brutes de la base de données. Les comptes à faible privilège peuvent signifier beaucoup de choses. Abonnés réguliers, clients (sur des sites de e-commerce par exemple), etc.

Montpas, un chercheur de la société de sécurité de sites Web Jetpack Scan, a déclaré avoir trouvé la vulnérabilité lors d’un audit de sécurité du plugin et a fourni des détails aux développeurs d’UpdraftPlus mardi. Un jour plus tard, les développeurs ont publié un correctif et ont accepté de l’installer de force sur les sites WordPress sur lesquels le plugin était installé.

Publicité

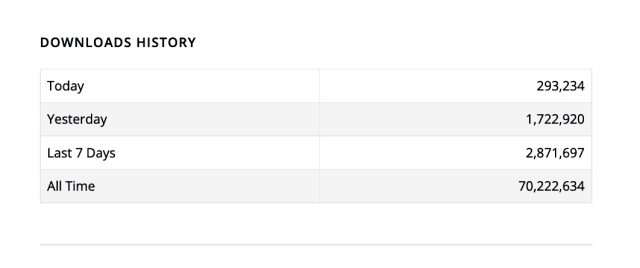

Les statistiques fournies par WordPress.org montrent que 1,7 million de sites ont reçu la mise à jour jeudi et que plus de 287 000 autres l’avaient installée au moment de la publication. WordPress indique que le plugin compte plus de 3 millions d’utilisateurs.

En divulguant la vulnérabilité jeudi, UpdraftPlus a écrit :

Ce défaut permet à tout utilisateur connecté sur une installation WordPress avec UpdraftPlus actif d’exercer le privilège de télécharger une sauvegarde existante, un privilège qui aurait dû être réservé aux utilisateurs administratifs uniquement. Cela a été possible en raison d’une vérification des autorisations manquante sur le code lié à la vérification de l’état de la sauvegarde actuelle. Cela a permis d’obtenir un identifiant interne qui était autrement inconnu et pourrait ensuite être utilisé pour passer un contrôle lors de l’autorisation de téléchargement.

Cela signifie que si votre site WordPress permet aux utilisateurs non fiables d’avoir une connexion WordPress, et si vous avez une sauvegarde existante, vous êtes potentiellement vulnérable à un utilisateur techniquement qualifié qui cherche à télécharger la sauvegarde existante. Les sites concernés risquent de perdre ou de voler des données via l’attaquant accédant à une copie de la sauvegarde de votre site, si votre site contient quelque chose de non public. Je dis “techniquement qualifié” car à ce stade, aucune preuve publique de la façon de tirer parti de cet exploit n’a été faite. À ce stade, il s’appuie sur un pirate informatique rétro-ingénierie des modifications apportées à la dernière version d’UpdraftPlus pour le résoudre. Cependant, vous ne devriez certainement pas compter sur ce temps, mais devriez mettre à jour immédiatement. Si vous êtes le seul utilisateur sur votre site WordPress, ou si tous vos utilisateurs sont dignes de confiance, alors vous n’êtes pas vulnérable, mais nous recommandons quand même la mise à jour dans tous les cas.