Selon la société de sécurité Kaspersky et le service d’information Izvestia, les bureaux des maires et les tribunaux de Russie sont attaqués par des logiciels malveillants inédits qui se font passer pour des rançongiciels, mais qui sont en fait un essuie-glace qui détruit définitivement les données d’un système infecté.

Les chercheurs de Kaspersky ont nommé l’essuie-glace CryWiper, un clin d’œil à l’extension .cry qui est ajoutée aux fichiers détruits. Kaspersky affirme que son équipe a vu le logiciel malveillant lancer des «attaques ponctuelles» sur des cibles en Russie. Les Izvestia, quant à elles, ont indiqué que les cibles étaient les mairies et les tribunaux russes. Des détails supplémentaires, y compris le nombre d’organisations touchées et si le logiciel malveillant a réussi à effacer les données, n’étaient pas immédiatement connus.

Les logiciels malveillants Wiper sont devenus de plus en plus courants au cours de la dernière décennie. En 2012, un essuie-glace connu sous le nom de Shamoon a fait des ravages sur Saudi Aramco en Arabie saoudite et RasGas au Qatar. Quatre ans plus tard, une nouvelle variante de Shamoon est revenue et a frappé plusieurs organisations en Arabie saoudite. En 2017, un logiciel malveillant auto-répliquant appelé NotPetya s’est propagé à travers le monde en quelques heures et a causé des dommages estimés à 10 milliards de dollars. Au cours de la dernière année, une multitude de nouveaux essuie-glaces sont apparus. Ils incluent DoubleZero, IsaacWiper, HermeticWiper, CaddyWiper, WhisperGate, AcidRain, Industroyer2 et RuRansom.

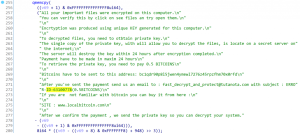

Kaspersky a déclaré avoir découvert les tentatives d’attaque de CryWiper au cours des derniers mois. Après avoir infecté une cible, le malware a laissé une note exigeant, selon Izvestia, 0,5 bitcoin et incluant une adresse de portefeuille où le paiement pourrait être effectué.

Kaspersky

“Après avoir examiné un échantillon de logiciels malveillants, nous avons découvert que ce cheval de Troie, bien qu’il se fasse passer pour un rançongiciel et extorque de l’argent à la victime pour” décrypter “les données, ne chiffre pas réellement, mais détruit délibérément les données du système affecté”, rapport de Kaspersky. déclaré. “De plus, une analyse du code du programme du cheval de Troie a montré qu’il ne s’agissait pas d’une erreur du développeur, mais de son intention initiale.”

Publicité

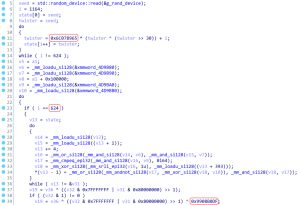

CryWiper ressemble un peu à IsaacWiper, qui ciblait des organisations en Ukraine. Les deux essuie-glaces utilisent le même algorithme pour générer des nombres pseudo-aléatoires qui corrompent les fichiers ciblés en écrasant les données qu’ils contiennent. Le nom de l’algorithme est Mersenne Vortex PRNG. L’algorithme est rarement utilisé, donc le point commun ressort.

Kaspersky

CryWiper partage un point commun distinct avec les familles de rançongiciels appelées Trojan-Ransom.Win32.Xorist et Trojan-Ransom.MSIL.Agent. Plus précisément, l’adresse e-mail dans la note de rançon des trois est la même.

L’échantillon CryWiper analysé par Kaspersky est un fichier exécutable 64 bits pour Windows. Il a été écrit en C++ et compilé à l’aide de la boîte à outils MinGW-w64 et du compilateur GCC. C’est un choix inhabituel car il est plus courant que les logiciels malveillants écrits en C++ utilisent Visual Studio de Microsoft. Une des raisons possibles de ce choix est qu’il donne aux développeurs la possibilité de porter leur code sous Linux. Compte tenu du nombre d’appels spécifiques que CryWiper fait aux interfaces de programmation Windows, cette raison semble peu probable. La raison la plus probable est que le développeur qui a écrit le code utilisait un appareil non Windows.

Les attaques par essuie-glace réussies profitent souvent d’une mauvaise sécurité du réseau. Kaspersky a conseillé aux ingénieurs réseau de prendre des précautions en utilisant :

- Solutions de sécurité d’analyse comportementale des fichiers pour la protection des terminaux.

- Détection et réponse gérées et centre d’opérations de sécurité qui permettent de détecter rapidement une intrusion et de prendre des mesures pour y répondre.

- Analyse dynamique des pièces jointes aux e-mails et blocage des fichiers et URL malveillants. Cela rendra les attaques par e-mail, l’un des vecteurs les plus courants, plus difficiles.

- Mener régulièrement des tests d’intrusion et des projets RedTeam. Cela aidera à identifier les vulnérabilités de l’infrastructure de l’organisation, à les protéger et ainsi à réduire considérablement la surface d’attaque des intrus.

- Surveillance des données sur les menaces. Pour détecter et bloquer les activités malveillantes en temps opportun, il est nécessaire de disposer d’informations à jour sur les tactiques, les outils et l’infrastructure des intrus.

Compte tenu de l’invasion de l’Ukraine par la Russie et d’autres conflits géopolitiques qui font rage dans le monde entier, le rythme des logiciels malveillants d’effacement ne devrait pas ralentir dans les mois à venir.

“Dans de nombreux cas, les incidents d’effacement et de ransomware sont causés par une sécurité réseau insuffisante, et c’est au renforcement de la protection qu’il convient de prêter attention”, a déclaré vendredi le rapport de Kaspersky. “Nous supposons que le nombre de cyberattaques, y compris celles utilisant des essuie-glaces, augmentera, en grande partie en raison de la situation instable dans le monde.”