Les pirates ont exploité une vulnérabilité désormais corrigée dans VMware Workspace ONE Access dans des campagnes pour installer divers rançongiciels et mineurs de crypto-monnaie, a déclaré jeudi un chercheur de la société de sécurité Fortinet.

CVE-2022-22954 est une vulnérabilité d’exécution de code à distance dans VMware Workspace ONE Access qui porte un indice de gravité de 9,8 sur 10 possibles. VMware a divulgué et corrigé la vulnérabilité le 6 avril. Dans les 48 heures, les pirates ont procédé à une rétro-ingénierie de la mise à jour et ont développé un exploit fonctionnel qu’ils ont ensuite utilisé pour compromettre les serveurs qui n’avaient pas encore installé le correctif. L’accès à VMware Workspace ONE aide les administrateurs à configurer une suite d’applications dont les employés ont besoin dans leurs environnements de travail.

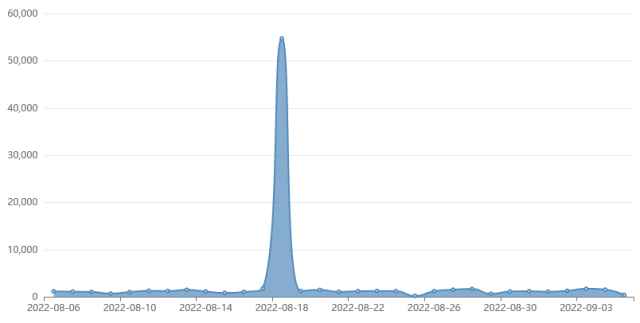

En août, les chercheurs de Fortiguard Labs ont constaté une augmentation soudaine des tentatives d’exploitation et un changement majeur de tactique. Alors qu’avant que les pirates n’installent des charges utiles qui récoltaient des mots de passe et collectaient d’autres données, la nouvelle vague a apporté quelque chose d’autre – en particulier, un ransomware connu sous le nom de RAR1ransom, un mineur de crypto-monnaie connu sous le nom de GuardMiner, et Mirai, un logiciel qui regroupe les appareils Linux dans un botnet massif pour une utilisation dans attaques par déni de service distribuées.

FortiGuard

“Bien que la vulnérabilité critique CVE-2022-22954 ait déjà été corrigée en avril, plusieurs campagnes de logiciels malveillants tentent encore de l’exploiter”, a écrit Cara Lin, chercheuse chez Fortiguard Labs. Les attaquants, a-t-elle ajouté, l’utilisaient pour injecter une charge utile et exécuter du code à distance sur des serveurs exécutant le produit.

Publicité

L’échantillon Mirai que Lin a vu s’installer a été téléchargé à partir de http[:]//107[.]189[.]8[.]21/pedalcheta/cutie[.]x86_64 et s’appuyait sur un serveur de commande et de contrôle chez “cnc[.]bons paquets[.]cc. En plus de livrer le trafic indésirable utilisé dans les DDoS, l’échantillon a également tenté d’infecter d’autres appareils en devinant le mot de passe administratif qu’ils ont utilisé. Après avoir décodé les chaînes dans le code, Lin a trouvé la liste suivante d’informations d’identification utilisées par le logiciel malveillant :

|

hikvision |

1234 |

fenêtres |

S2fGqNFs |

|

racine |

tsgoingon |

nouvelle brillance |

12345 |

|

défaut |

solo |

nouveauorange88888888 |

invité |

|

poubelle |

utilisateur |

neworang |

système |

|

059AnkJ |

telnetadmin |

tlJwpbo6 |

iwkb |

|

141388 |

123456 |

20150602 |

00000000 |

|

adaptec |

20080826 |

vstarcam2015 |

v2mprt |

|

Administrateur |

1001menton |

vhd1206 |

Support |

|

NUL |

xc3511 |

QwestM0dem |

7ujMko0admin |

|

client bbsd |

vizxv |

fidel123 |

dvr2580222 |

|

part0t |

hg2x0 |

Samsung |

t0talc0ntr0l4 ! |

|

câblecom |

chasse5759 |

épicrouteur |

zlxx |

|

point de vente |

nflexion |

admin@mimifi |

xmhdipc |

|

icatch99 |

le mot de passe |

démon |

netopia |

|

3com |

DOCSIS_APP |

hagpolm1 |

klv123 |

|

OxhlwSG8 |

Dans ce qui semble être une campagne distincte, les attaquants ont également exploité CVE-2022-22954 pour télécharger une charge utile de 67[.]205[.]145[.]142. La charge utile comprenait sept fichiers :

- phpupdate.exe : logiciel de minage Xmrig Monero

- config.json : fichier de configuration pour les pools de minage

- networkmanager.exe : exécutable utilisé pour analyser et propager l’infection

- phpguard.exe : exécutable utilisé pour que le mineur Guardian Xmrig continue de fonctionner

- init.ps1 : fichier de script lui-même pour maintenir la persistance via la création d’une tâche planifiée

- clean.bat : fichier de script pour supprimer d’autres cryptomineurs sur l’hôte compromis

- encrypt.exe : rançongiciel RAR1

Dans le cas où RAR1ransom n’a jamais été installé auparavant, la charge utile exécuterait d’abord le fichier exécutable encrypt.exe. Le fichier dépose l’exécutable de compression de données WinRAR légitime dans un dossier Windows temporaire. Le rançongiciel utilise ensuite WinRAR pour compresser les données utilisateur dans des fichiers protégés par mot de passe.

La charge utile lancerait alors l’attaque GuardMiner. GuardMiner est un cheval de Troie minier multiplateforme pour la monnaie Monero. Il est actif depuis 2020.

Les attaques soulignent l’importance d’installer les mises à jour de sécurité en temps opportun. Quiconque n’a pas encore installé le correctif du 6 avril de VMware devrait le faire immédiatement.